Виробники підроблених iPhone з Китаю, очевидно, зметикувавши, що три SIM-карти і антена для телевізора не додають їх виробам подібності з оригіналом, переглянули свою політику проектування пристроїв. Як вдалося з’ясувати Motherboard, китайські копії iPhone змінилися так сильно, що відрізнити їх від справжніх буде не так-то просто.

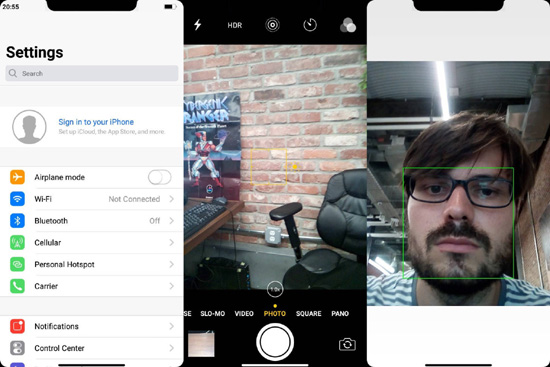

Кілька місяців тому кореспондент Motherboard за завданням редакції придбав підроблений iPhone X всього за 100 доларів США. На його подив смартфон виявився майже повною копією оригіналу, якщо не брати до уваги трохи більше товстих рамок і виїмки в дисплеї, яку китайські майстри воліли реалізувати програмним методом.

Китайський iPhone X

Як перетворити Android в iOS

Найдивніше виявилося те, як виглядає інтерфейс операційної системи. Включення, робочий стіл, піктограми додатків і промальовування окремих елементів – все виглядає рівно так, як на справжньому iPhone X. Тут навіть є підтримка Face ID, який хоч і працює на основі програмних алгоритмів, але цілком стерпно розпізнає ваше обличчя.

Утопія закінчилася буде запущено програму. Як виявилося, замість App Store на пристрій очікувано попередньо встановити каталог Google Play, замість «подкаст» – YouTube, а замість «Здоров’я» – незрозуміле щось від сторонніх розробників. Зате додатки «Настройок» і «Пошти» виявилися максимально наближені до своїх аналогів на iOS.

Безпека

Незважаючи на очевидні натяки на присутність на борту смартфона ОС Android, було вирішено віддати його на перевірку експертам в області кібербезпеки компанії Trail of Bits, які виявилися здивовані точністю імітації інтерфейсу iOS. Але те, що чекало їх при більш ретельному аналізі програмної платформи, вразило їх не менше.

За словами Кріса Еванса, дослідника Trail of Bits, пристрій виявився доверху наповнений шкідливими програмами і бекдор. Багато штатні програми на кшталт «Компаса», «Акцій» або «Годин» мають дозвіл на доступ до листування, а підроблений браузер Safari використовує бекдор, який дозволяє віддалено виконувати на пристрої шкідливий код.

iCloud

Крім того, пристрій збирає облікові дані користувачів iCloud, надаючи до них доступ всіх програм, які в свою чергу перенаправляють їх на віддалені сервера. Як саме ці відомості будуть використовуватися в подальшому, залишається тільки здогадуватися і сподіватися на краще, якщо ви мали необережність залогінитися на пристрої.